아무도 믿지 마라 - 제로 트러스트

맹자는 인간의 본성이 본래 착하다는 '성선설(性善說)'을 주장했어요. 반면 순자는 인간은 원래 악한 본성을 타고 난다는 '성악설(性惡說)'을 설파했죠. 네트워크 보안은 기본적으로 성선설과 같은 태도로 이뤄졌어요. 즉 네트워크 구성 요소를 일단 믿고 검증하자는 원칙이었습니다.

그런데 2010년 포레스터 리서치(Forrester Research)의 존 킨더바그(John Kindervag)는 보다 효율적이고 강력한 보안을 위해 성악설의 관점이 필요하다고 주장했습니다. 네트워크 상의 모든 주체와 객체는 기본적으로 믿을 수 없다고 본 거죠. 그는 'Never trust, always verify' 즉 '절대 신뢰하지 말고 항상 검증하라'라는 대원칙에 기반한 네트워크 보안 모델인 '제로 트러스트(Zero Trust, ZTNA)'를 제안했어요.

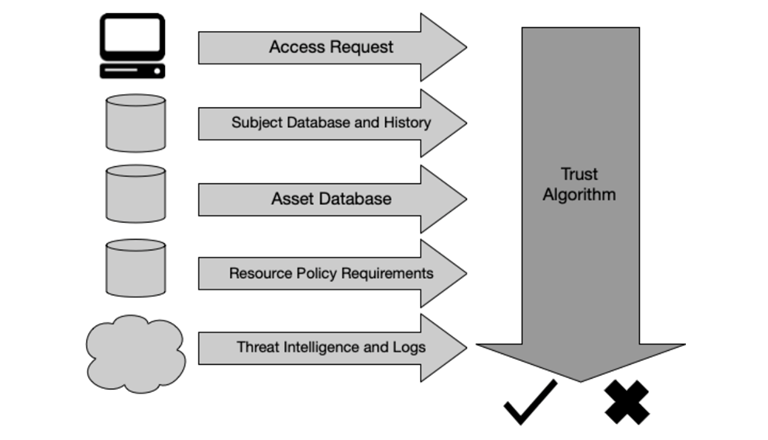

제로 트러스트는 네트워크 상의 모든 사용자, 기기 혹은 애플리케이션이 잠재적인 위협이 될 수 있으며, 액세스 권한 부여 전에 인증 단계를 거쳐야 함을 전제로 하는 보안 모델입니다. 이는 사용자의 위치나 네트워크에 따른 액세스 권한 부여가 아닌, 사용자 신원, 사용 기기, 요청된 내용 등을 기반으로 권한을 부여해야 한다는 것을 의미해요. 예를 들어 사용자가 한 번 로그인하면 여러 네트워크 서비스에 액세스할 수 있는 통합 인증(SSO, single sign-on) 모델과 달리, 제로 트러스트는 네트워크 리소스가 요청될 때마다 인증 단계를 매번 수행해야 하는 거죠.

제로 트러스트 모델은 일반적으로 다중 인증, 계정과 액세스 관리, 동작 모니터링 등의 기술과 프로세스를 결합하여 구현되는데요. 보안성과 유연성이 더 높은 네트워크 보안 접근 방식을 가능케 한다는 특징이 있습니다. 또한 네트워크 자원에 대한 액세스를 개별적으로 관리함으로써 정보 유출이나 데이터 침해 사고와 같은 위험을 감소시킬 수 있죠.

믿지 않아서 안전하다 - 제로 트러스트의 장점은?

보안의 엄격함에 기반한 제로 트러스트는 다음과 같은 장점이 있어요.

1. 안전성이 우수한 보안 모델

모든 액세스 요청에 대해 사용자 및 기기 인증과 권한 부여를 강제합니다. 따라서 외부로부터의 침입과 내부에서 발생할 수 있는 위협으로부터 보다 효과적으로 데이터 및 시스템을 보호할 수 있죠.

2. 향상된 업무 유연성

기존 보안 모델에서는 사용자가 특정 네트워크에서만 액세스할 수 있었지만, 제로 트러스트 모델은 사용자가 어디서든 안전하게 액세스할 수 있도록 지원함으로써 업무 유연성을 향상시킬 수 있어요.

3. 유연하게 적응하는 보안

사용자와 기기의 동작을 지속적으로 모니터링하므로, 동작 패턴에 대한 변경사항을 감지하고 유연하게 대응할 수 있습니다.

믿지 않아서 불편하다 - 제로 트러스트의 단점은?

제로 트러스트의 여러 장점에도 불구하고 다음과 같은 한계도 있어요.

1. 실제 모델 구현의 복잡함

모든 액세스 요청에 대해 사용자 및 기기 인증과 권한 부여를 수행해야 하므로 구현 과정이 다소 복잡해요. 인프라 요구 사항이 자연스럽게 증가하며, 구현 및 관리 비용이 높아질 수 있죠.

2. 사용자 경험의 저하

사용자의 인증 및 권한 부여 과정을 강제함으로써 사용자 경험에 부정적 영향을 줄 수밖에 없어요.

이러한 한계를 고려하여 기업은 제로 트러스트 모델을 적용하기 전에 구현 비용 및 사용자 경험 등을 고려해야 해요. 또한 보안 요구 사항에 맞춰 지속적으로 업데이트하고 개선해야 할 필요성이 있습니다.

제로 트러스트는 실시간으로 보안 평가를 내릴 수 있다는 점도 주요한 특징 중 하나입니다. 네트워크 혹은 데이터베이스에 대한 엑세스 권한 부여가 실시간으로 이뤄지므로 악의적 사용자나 기기에 대한 즉각적인 대응이 가능하고요. 지속성 측면에서도 제로 트러스트 모델은 액세스 요청에 대해 지속적인 모니터링을 수행하므로, 데이터 보안을 끊김 없이 이행할 수 있습니다. 이러한 특징들을 통해 제로 트러스트 모델은 높은 수준의 네트워크 보안을 지원하며, 악의적인 사용자나 기기로부터 효율적으로 보호하는 체계를 제공합니다.

참고자료

[1] What is Network Security? https://www.paloaltonetworks.com/cyberpedia/what-is-network-security

[2] Buck, C., Olenberger, C., Schweizer, A., Völter, F., & Eymann, T. (2021). Never trust, always verify: A multivocal literature review on current knowledge and research gaps of zero-trust. Computers & Security, 110, 102436.

[3] Stafford, V. A. (2020). Zero trust architecture. NIST Special Publication, 800, 207.

[4] Liu, H., Wang, Y., Fan, W., Liu, X., Li, Y., Jain, S., ... & Tang, J. (2022). Trustworthy ai: A computational perspective. ACM Transactions on Intelligent Systems and Technology, 14(1), 1-59.

[5] Ward, R., & Beyer, B. (2014). Beyondcorp: A new approach to enterprise security. https://www.usenix.org/publications/login/dec14/ward

![]()